SecureDrop - SecureDrop

| |

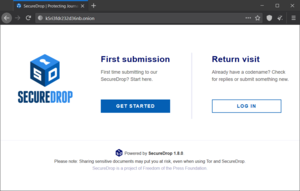

Screenshot von der SecureDrop Source-Schnittstelle.

| |

| Originalautor(en) | |

|---|---|

| Entwickler | Stiftung Pressefreiheit |

| Erstveröffentlichung | 15. Oktober 2013 |

| Stabile Version | 2.0.2 / 12. August 2021

|

| Repository | |

| Geschrieben in | Python |

| Betriebssystem | Linux |

| Typ | Sichere Kommunikation |

| Lizenz | GNU Affero General Public License , Version 3 |

| Webseite | Securedrop |

SecureDrop ist eine kostenlose Softwareplattform zur sicheren Kommunikation zwischen Journalisten und Quellen ( Whistleblower ). Es wurde ursprünglich von Aaron Swartz und Kevin Poulsen unter dem Namen DeadDrop entworfen und entwickelt . James Dolan hat auch die Software mitentwickelt.

Geschichte

Nach dem Tod von Aaron Swartz wurde die erste Instanz der Plattform unter dem Namen Strongbox von Mitarbeitern des New Yorker am 15. Mai 2013 gestartet . Die Freedom of the Press Foundation hat die Entwicklung von DeadDrop unter dem Namen SecureDrop übernommen und unterstützt seitdem bei dessen Installation bei mehreren Nachrichtenorganisationen, darunter ProPublica , The Guardian , The Intercept und The Washington Post .

Sicherheit

SecureDrop verwendet das Anonymitätsnetzwerk Tor , um die Kommunikation zwischen Whistleblowern , Journalisten und Nachrichtenorganisationen zu erleichtern . SecureDrop-Sites sind daher nur als Onion-Dienste im Tor-Netzwerk zugänglich . Nachdem ein Benutzer eine SecureDrop-Website besucht hat, erhält er einen zufällig generierten Codenamen. Dieser Codename wird verwendet, um Informationen per Upload an einen bestimmten Autor oder Herausgeber zu senden. Investigative Journalisten können den Whistleblower über SecureDrop-Messaging kontaktieren. Daher muss der Hinweisgeber seinen zufälligen Codenamen zur Kenntnis nehmen.

Das System verwendet private, getrennte Server , die sich im Besitz der Nachrichtenorganisation befinden. Journalisten verwenden zwei USB-Sticks und zwei PCs, um auf SecureDrop-Daten zuzugreifen. Der erste PC greift über das Tor-Netzwerk auf SecureDrop zu, und der Journalist lädt mit dem ersten Flash-Laufwerk verschlüsselte Daten vom Secure-Drop-Server herunter . Der zweite PC stellt keine Verbindung zum Internet her und wird bei jedem Neustart gelöscht. Das zweite Flash-Laufwerk enthält einen Entschlüsselungscode . Das erste und das zweite Flash-Laufwerk werden in den zweiten Personalcomputer eingesetzt, und das Material wird dem Journalisten zur Verfügung gestellt. Der Personalcomputer wird nach jeder Verwendung heruntergefahren.

Die Freedom of the Press Foundation hat angekündigt, den SecureDrop-Code und die Sicherheitsumgebung vor jeder Veröffentlichung einer Hauptversion von einem unabhängigen Dritten prüfen zu lassen und dann die Ergebnisse zu veröffentlichen. Die erste Prüfung wurde von Sicherheitsforschern der University of Washington und Bruce Schneier durchgeführt . Das zweite Audit wurde von Cure53 , einem deutschen Sicherheitsunternehmen, durchgeführt.

SecureDrop schlägt vor, dass Quellen JavaScript deaktivieren , um die Anonymität zu schützen.

Namhafte Organisationen, die SecureDrop verwenden

Die Freedom of the Press Foundation unterhält jetzt ein offizielles Verzeichnis von SecureDrop-Instanzen. Dies ist eine unvollständige Liste von Fällen bei bekannten Nachrichtenorganisationen.

| Name der Organisation | Umsetzungsdatum |

|---|---|

| Der New Yorker | 15. Mai 2013 |

| Forbes | 29.10.2013 |

| Bivol | 30.10.2013 |

| ProPublica | 27.01.2014 |

| Das Abfangen | 10. Februar 2014 |

| San Francisco Bay Guardian | 18. Februar 2014 |

| Die Washington Post | 5. Juni 2014 |

| Der Wächter | 6. Juni 2014 |

| Der Globus und die Post | 4. März 2015 |

| Radio-Kanada | 20.01.2016 |

| Kanadische Rundfunkgesellschaft | 29.01.2016 |

| Zugehörige Presse | 18 Okt 2016 |

| Die New York Times | 15. Dezember 2016 |

| BuzzFeed-Neuigkeiten | 21. Dezember 2016 |

| USA heute | 22. Februar 2017 |

| Bloomberg-Nachrichten | Unbekannt |

| Das Wall Street Journal | Unbekannt |

| Aftenposten | Unbekannt |

| Offenlegen | Unbekannt |

| Australische Rundfunkgesellschaft | 28.11.2019 |

Auszeichnungen

- 2016: Free Software Foundation , Free Software Award, Preis für Projekte von sozialem Nutzen