Gefangenes Portal - Captive portal

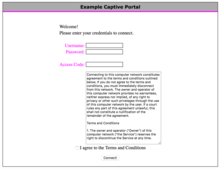

Ein Captive Portal ist eine Webseite, auf die mit einem Webbrowser zugegriffen wird, die neu verbundenen Benutzern eines Wi-Fi- oder Kabelnetzwerks angezeigt wird, bevor ihnen ein breiterer Zugriff auf Netzwerkressourcen gewährt wird. Captive Portale werden häufig verwendet, um eine Landing- oder Anmeldeseite anzuzeigen, die möglicherweise eine Authentifizierung , Zahlung , Annahme einer Endbenutzer-Lizenzvereinbarung , eine Richtlinie zur akzeptablen Nutzung , das Ausfüllen von Umfragen oder andere gültige Anmeldeinformationen erfordert , die sowohl der Gastgeber als auch der Benutzer einhalten. von. Captive Portale werden für eine breite Palette von mobilen und Fußgänger-Breitbanddiensten verwendet – einschließlich Kabel- und kommerziell bereitgestelltem Wi-Fi und Home-Hotspots. Ein Captive-Portal kann auch verwendet werden, um den Zugriff auf kabelgebundene Unternehmens- oder Privatnetzwerke wie Apartmenthäuser, Hotelzimmer und Geschäftszentren bereitzustellen.

Das Captive-Portal wird dem Client präsentiert und entweder am Gateway oder auf einem Webserver gespeichert, der die Webseite hostet. Abhängig vom Funktionsumfang des Gateways können Websites oder TCP-Ports in die Whitelist aufgenommen werden, damit der Benutzer nicht mit dem Captive-Portal interagieren muss, um sie zu verwenden. Die MAC-Adresse angeschlossener Clients kann auch verwendet werden, um den Anmeldevorgang für bestimmte Geräte zu umgehen.

Verwendet

Captive Portale werden hauptsächlich in offenen drahtlosen Netzwerken verwendet, wo den Benutzern eine Willkommensnachricht angezeigt wird, die sie über die Zugangsbedingungen (erlaubte Ports, Haftung usw.) informiert. Administratoren neigen dazu, dies zu tun, damit ihre eigenen Benutzer die Verantwortung für ihre Handlungen übernehmen und jede rechtliche Verantwortung vermieden wird. Ob diese Delegation von Verantwortung rechtlich gültig ist, ist umstritten.

Captive Portale werden häufig für Marketing- und kommerzielle Kommunikationszwecke verwendet. Der Zugang zum Internet über offenes WLAN ist solange untersagt, bis der Nutzer personenbezogene Daten durch Ausfüllen eines webbasierten Registrierungsformulars in einem Webbrowser austauscht. Das webbasierte Formular wird entweder automatisch in einem Webbrowser geöffnet oder erscheint, wenn der Benutzer einen Webbrowser öffnet und versucht, eine beliebige Webseite zu besuchen. Mit anderen Worten, der Benutzer ist "gefangen" - er ist nicht in der Lage, frei auf das Internet zuzugreifen, bis dem Benutzer der Zugang zum Internet gewährt wird und er das gefangene Portal "vervollständigt" hat. Dies ermöglicht es dem Anbieter dieses Dienstes, Benutzern, die sich mit dem Wi-Fi-Zugangspunkt verbinden, Werbung anzuzeigen oder zu senden. Diese Art von Dienst wird manchmal auch als "Social Wi-Fi" bezeichnet, da sie möglicherweise nach einem Konto bei einem sozialen Netzwerk (z. B. Facebook ) fragen, um sich anzumelden . In den letzten Jahren sind solche sozialen Wi-Fi-Captive-Portale bei verschiedenen Unternehmen, die Marketing rund um die Wi-Fi-Datenerfassung anbieten, alltäglich geworden.

Der Benutzer kann im Captive-Portal viele Arten von Inhalten finden, und es ist häufig der Fall, dass der Zugriff auf das Internet im Austausch für das Anzeigen von Inhalten oder das Ausführen einer bestimmten Aktion gewährt wird (oft durch Bereitstellung personenbezogener Daten, um einen kommerziellen Kontakt zu ermöglichen); Die Marketingnutzung des Captive Portals ist somit ein Instrument zur Leadgenerierung (Geschäftskontakte oder potenzielle Kunden).

Implementierung

Es gibt mehrere Möglichkeiten, ein Captive-Portal zu implementieren.

HTTP-Weiterleitung

Eine übliche Methode besteht darin, den gesamten World Wide Web- Datenverkehr an einen Webserver zu leiten , der eine HTTP-Umleitung an ein Captive-Portal zurücksendet. Wenn sich ein modernes, internetfähiges Gerät zum ersten Mal mit einem Netzwerk verbindet, sendet es eine HTTP-Anfrage an eine vom Anbieter vordefinierte Erkennungs-URL und erwartet einen HTTP-Statuscode 200 OK oder 204 No Content. Wenn das Gerät einen HTTP 200-Statuscode empfängt, geht es davon aus, dass es über unbegrenzten Internetzugang verfügt. Eingabeaufforderungen für das Captive Portal werden angezeigt, wenn Sie diese erste HTTP-Nachricht so bearbeiten können, dass der HTTP-Statuscode 302 (Umleitung) an das Captive Portal Ihrer Wahl zurückgegeben wird. RFC 6585 gibt den Code 511 Network Authentication Required an.

ICMP-Weiterleitung

Client-Datenverkehr kann auch mithilfe der ICMP-Umleitung auf Ebene 3 umgeleitet werden .

Weiterleitung per DNS

Wenn ein Client eine World Wide Web-Ressource anfordert, wird DNS vom Browser abgefragt. In einem Captive-Portal stellt die Firewall sicher, dass nur die vom DHCP des Netzwerks bereitgestellten DNS-Server von nicht authentifizierten Clients verwendet werden können (oder leitet alternativ alle DNS-Anfragen von nicht authentifizierten Clients an diesen DNS-Server weiter). Dieser DNS-Server gibt als Ergebnis aller DNS-Suchvorgänge die IP-Adresse der Captive-Portalseite zurück.

Um eine Umleitung per DNS durchzuführen, verwendet das Captive-Portal DNS-Hijacking , um eine Aktion ähnlich einem Man-in-the-Middle-Angriff durchzuführen . Um die Auswirkungen von DNS-Poisoning zu begrenzen, wird normalerweise eine TTL von 0 verwendet.

Einschränkungen

Sicherheit

Captive Portale haben bekanntermaßen unvollständige Firewall-Regelsätze.

DNS-Tunneling

In einigen Bereitstellungen leitet der Regelsatz DNS-Anfragen von Clients an das Internet weiter oder der bereitgestellte DNS-Server erfüllt beliebige DNS-Anfragen des Clients. Dies ermöglicht einen Client Bypass Captive Portal und den Zugang der offenen Internet durch Tunneln beliebige Datenverkehr innerhalb DNS - Pakete.

Automatische Übermittlung

Einige Captive-Portale können so konfiguriert sein, dass sie es entsprechend ausgestatteten Benutzeragenten ermöglichen, das Captive-Portal zu erkennen und sich automatisch zu authentifizieren. Benutzeragenten und ergänzende Anwendungen wie der Captive Portal Assistant von Apple können die Anzeige von Captive Portal-Inhalten manchmal gegen den Willen des Dienstbetreibers transparent umgehen, solange sie Zugriff auf die richtigen Anmeldeinformationen haben, oder sie versuchen möglicherweise, sich mit falschen oder veralteten Anmeldeinformationen zu authentifizieren, Dies führt zu unbeabsichtigten Folgen wie einer versehentlichen Kontosperrung.

MAC Spoofing

Ein Captive-Portal, das MAC-Adressen verwendet, um verbundene Geräte zu verfolgen, kann manchmal durch die Wiederverwendung einer MAC-Adresse eines zuvor authentifizierten Geräts umgangen werden. Sobald ein Gerät mit gültigen Anmeldeinformationen beim Captive-Portal authentifiziert wurde, fügt das Gateway die MAC-Adresse dieses Geräts seiner "Whitelist" hinzu. Da MAC-Adressen leicht gefälscht werden können, kann sich jedes andere Gerät als authentifiziertes Gerät ausgeben und das Captive-Portal umgehen. Sobald festgestellt wird, dass die IP- und MAC-Adressen anderer sich verbindender Computer authentifiziert sind, kann jeder Computer die MAC-Adresse und die Internet Protocol (IP)-Adresse des authentifizierten Ziels fälschen und erhält eine Route durch das Gateway. Aus diesem Grund haben einige Captive-Portal-Lösungen erweiterte Authentifizierungsmechanismen geschaffen, um das Risiko einer Usurpation zu begrenzen.

Webbrowser erforderlich

Captive Portale erfordern häufig die Verwendung eines Webbrowsers; Dies ist normalerweise die erste Anwendung , die Benutzer nach der Verbindung mit dem Internet starten, aber Benutzer, die zuerst einen E-Mail-Client oder eine andere Anwendung verwenden, die auf das Internet angewiesen ist, stellen möglicherweise fest, dass die Verbindung ohne Erklärung nicht funktioniert, und müssen dann einen Webbrowser öffnen, um bestätigen. Dies kann für Benutzer problematisch sein, die keinen Webbrowser auf ihrem Betriebssystem installiert haben . Es ist jedoch manchmal möglich, E-Mail und andere Einrichtungen zu verwenden, die nicht auf DNS angewiesen sind (zB wenn die Anwendung die Verbindungs-IP anstelle des Hostnamens angibt). Ein ähnliches Problem kann auftreten, wenn der Client AJAX verwendet oder sich dem Netzwerk mit bereits in seinem Webbrowser geladenen Seiten anschließt, was zu undefiniertem Verhalten führt (beispielsweise erscheinen beschädigte Nachrichten), wenn eine solche Seite HTTP-Anforderungen an ihren Ursprungsserver versucht.

Da HTTPS-Verbindungen nicht umgeleitet werden können (zumindest nicht ohne Sicherheitswarnungen auszulösen), wird ein Webbrowser, der nur versucht, auf sichere Websites zuzugreifen, bevor er vom Captive-Portal autorisiert wird, diese Versuche ohne Erklärung fehlschlagen (das übliche Symptom ist, dass der beabsichtigte Website scheint ausgefallen oder nicht erreichbar zu sein).

Plattformen, die über Wi-Fi und einen TCP/IP-Stack verfügen, aber keinen Webbrowser haben, der HTTPS unterstützt, können viele Captive-Portale nicht verwenden. Zu diesen Plattformen gehört der Nintendo DS , auf dem ein Spiel läuft, das die Nintendo Wi-Fi Connection verwendet . Die Nicht-Browser-Authentifizierung ist mit WISPr , einem XML- basierten Authentifizierungsprotokoll für diesen Zweck, oder MAC-basierte Authentifizierung oder Authentifizierungen basierend auf anderen Protokollen möglich.

Es ist auch möglich, dass ein Plattformanbieter mit dem Betreiber einer Vielzahl von Captive-Portal-Hotspots einen Servicevertrag abschließt, um über den Walled Garden des Hotspots einen kostenlosen oder vergünstigten Zugang zu den Servern des Plattformanbieters zu ermöglichen . Im Jahr 2005 haben Nintendo und Wayport beispielsweise eine Partnerschaft geschlossen, um Nintendo DS-Benutzern in bestimmten McDonald's- Restaurants kostenlosen WLAN-Zugang zur Verfügung zu stellen . Außerdem könnte es VoIP- SIP- Ports erlaubt werden, das Gateway zu umgehen, damit Telefone funktionieren.

Siehe auch

Verweise

- ^ "Wi-Fi-Hotspots und Haftungsfragen" . Maiello Brungo & Maiello . 9. April 2007 . Abgerufen 2019-03-06 .

- ^ „Mythen und Fakten: Open Wireless betreiben und Haftung für das, was andere tun“ . Öffnen Sie die drahtlose Bewegung . 7. August 2012 . Abgerufen 2019-03-06 .

- ^ Wippler, Andrew J. (7. April 2017). "Übersicht über das Captive-Portal" . Andrew Wipplers Skizzenblock . Abgerufen 2019-03-06 .

- ^ Wippler, Andrew J. (11. März 2016). "WiFi-Captive-Portal" . Andrew Wipplers Skizzenblock . Abgerufen 2019-03-06 .

- ^ "Netzwerkportalerkennung" . Chrom . Abgerufen 2019-03-06 .

- ^ Laliberte, Marc (26. August 2016). "Lektionen aus DEFCON 2016 – Umgehung von Captive Portals" . Abgerufen 2019-03-06 .

- ^ „Nintendo und Wayport schließen sich zusammen, um Nintendo DS-Benutzern kostenlosen US-WLAN-Zugang zu ermöglichen“ . 2005-10-18 . Abgerufen 2019-03-06 .

Externe Links

- Einrichtung des Android Captive-Portals

- RFC 7710 Captive-Portal-Identifikation mit DHCP oder Router Advertisements (RAs)